VPN för leverantörsåtkomst

I en tid då cybersäkerheten hotas av alltmer sofistikerade attacker är det avgörande att skydda kritisk infrastruktur utan att kompromissa med den operativa effektiviteten. På Zaphire anser vi att VPN inte hör hemma i en modern säkerhetsarkitektur.

Den här artikeln förklarar varför - och hur vårt zero-trust-ramverk erbjuder säkrare, mer precisa och fullt spårbara åtkomster utan att öppna dörren för oönskad trafik.

Att skydda byggnaders infrastruktur från cybersäkerhetshot är kärnan i Zaphires uppdrag. Varje del av vår plattform är utformad för att säkerställa säkerhet, insyn och kontroll, utan att begränsa den operativa flexibiliteten. Vi tillämpar en modern zero-trust-filosofi på alla anslutningar, vilket innebär att varje användare, enhet och session autentiseras, auktoriseras och kontinuerligt verifieras.

Varför Zaphire aldrig kommer att införa VPN

Detta åtagande är anledningen till att Zaphire aldrig kommer att införa VPN i ditt nätverk via vår plattform. Även om VPN tidigare sågs som ett tillförlitligt verktyg för fjärranslutning, utsätter de organisationer för betydande risker. Ett VPN kan ge bred åtkomst till interna nätverk, vilket innebär att en enda komprometterad enhet kan bli en ingångspunkt för angripare eller ransomware. I miljöer som styr kritisk infrastruktur är en sådan risk oacceptabel.

Vi tror på åtkomst som är kontrollerad, granskningsbar och kontextmedveten, inte blind tillit så snart en användare är ansluten.

Fjärråtkomst på rätt sätt

Vi förstår att tekniker och ingenjörer ibland behöver fjärråtkomst till PLC:er eller styrsystem för programmering och felsökning. Zaphire anser dock att sådan djup nätverksåtkomst ska hanteras av byggnadens IT-avdelning, inte via vår plattform. Detta säkerställer efterlevnad av organisationens säkerhetspolicyer och bevarar nätverkets integritet.

Vårt ansvar är att hålla byggnadens system säkra och tillförlitliga, inte att kringgå cybersäkerhetsförsvar.

Varför VPN inte passar modern säkerhetsstandard

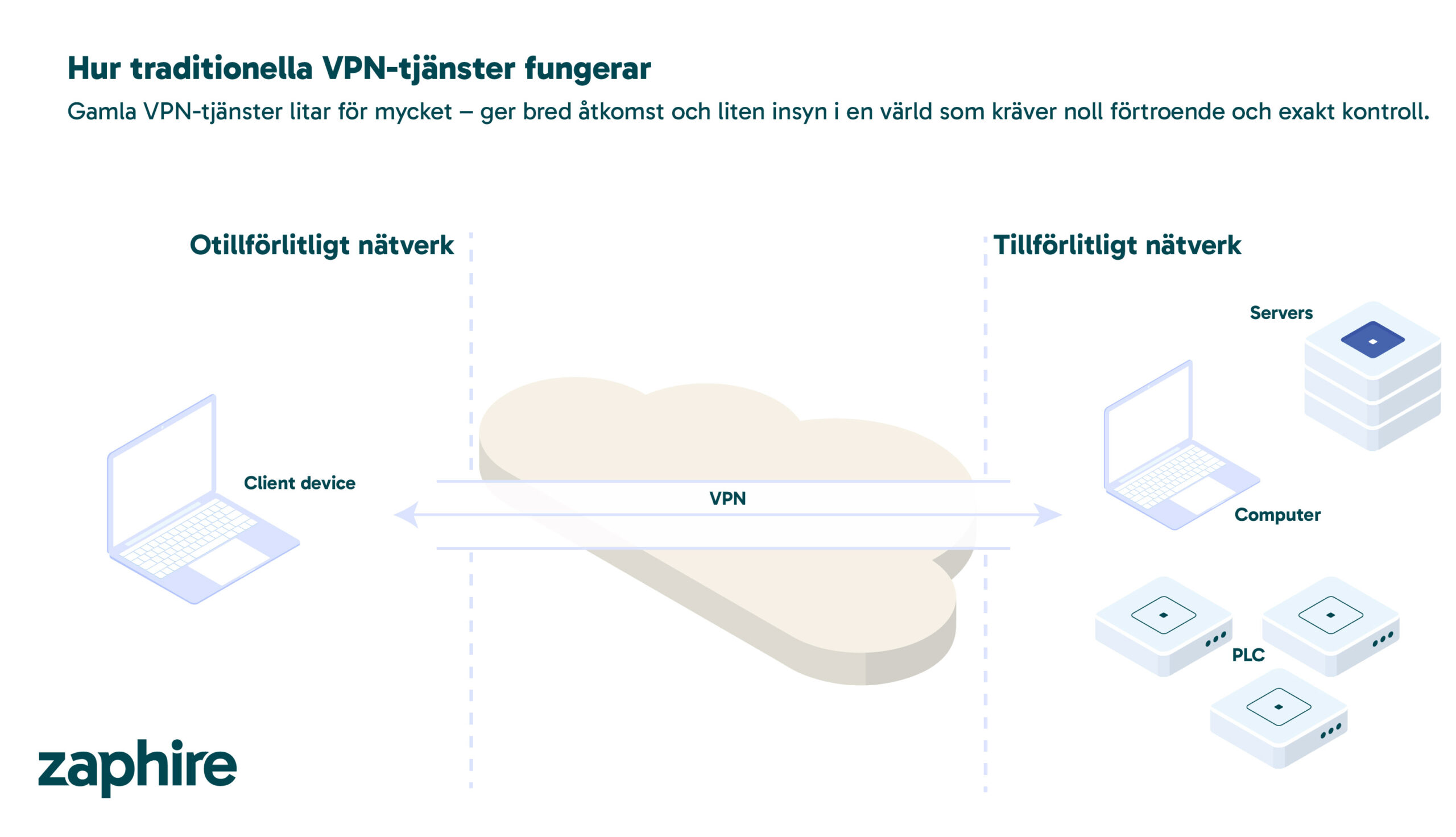

Traditionella VPN utformades för en tid av perimeterbaserade nätverk, där allt innanför muren ansågs betrott. Den modellen fungerar inte i dagens distribuerade, molnbaserade och automatiserade miljöer.

VPN ger ofta användare tillgång till stora delar av nätverket, vilket öppnar för lateral rörelse om ett konto eller en enhet blir komprometterad. Även med flerfaktorsautentisering bygger VPN på föråldrade antaganden om tillit och saknar ofta detaljerad insyn. Säkerhetsteam kan ha svårt att se vad användare gör när de väl är anslutna, och VPN-trafik behandlas ofta som ”säker”, vilket fördröjer upptäckten av intrång.

Kort sagt - VPN bygger på tillit baserad på plats. Modern säkerhet kräver att tillit förtjänas och verifieras kontinuerligt.

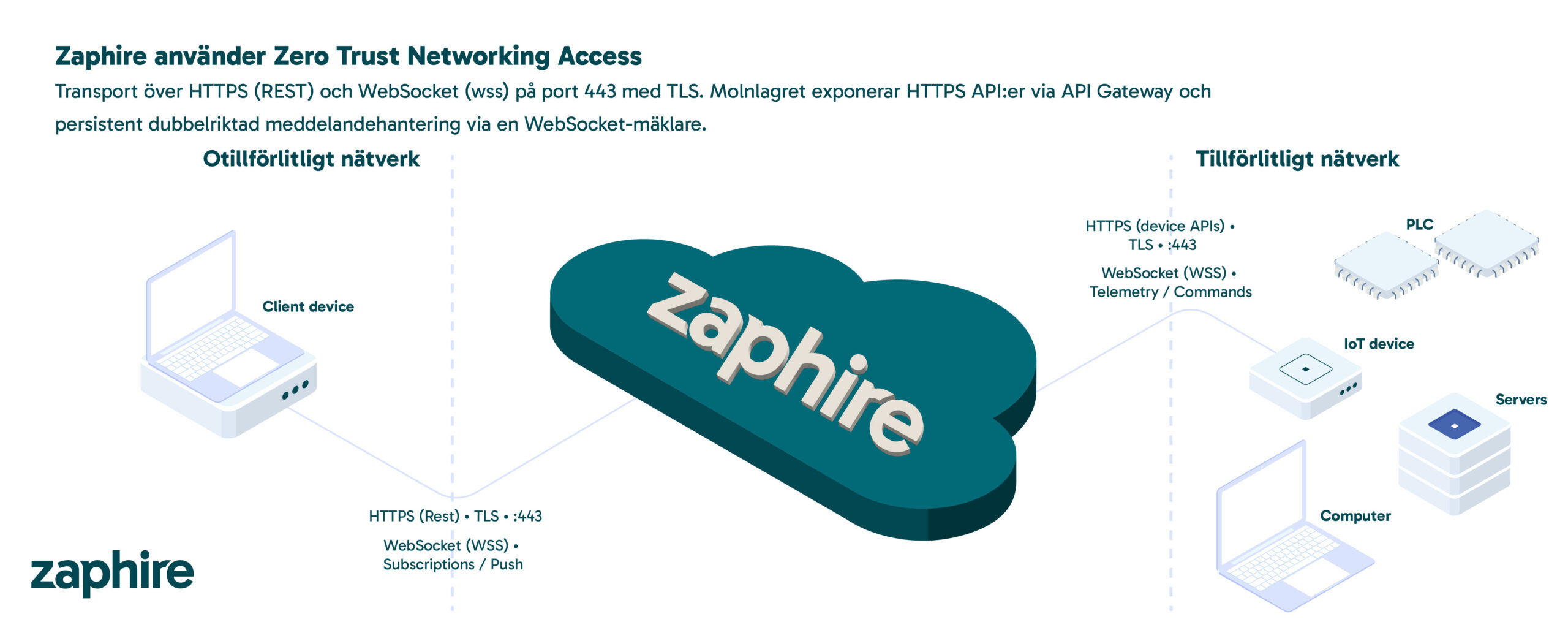

Zaphires metod: Säkra WebSocket- och HTTPS-anslutningar

Zaphire använder en helt annan metod. Vi bygger på säkra WebSocket- och HTTPS-anslutningar, applikationslagerprotokoll som erbjuder end-to-end-kryptering, finmaskig åtkomstkontroll och full transparens i varje session.

Genom WebSockets möjliggör vi beständig, krypterad kommunikation mellan auktoriserade system och tjänster utan att exponera det bredare nätverket. Varje anslutning är begränsad till en specifik slutpunkt eller API, vilket säkerställer att även om en användares enhet komprometteras kan den inte röra sig lateralt eller få åtkomst till andra system.

All kommunikation via vår plattform krypteras med TLS och skyddas med moderna autentiseringsmetoder som OAuth2 och ömsesidig TLS. Detta säkerställer att endast verifierade användare och godkända enheter kan interagera med våra system och endast så länge de är auktoriserade.

Denna design eliminerar behovet av nätverksbaserade tunnlar och ersätter dem med strikt kontrollerade och transparenta applikationssessioner.

För fastighetsoperatörer och IT-team innebär Zaphires modell snabbare onboarding av leverantörer, full insyn i varje anslutning och inget behov av att öppna inkommande brandväggsportar. Fjärrarbete förblir säkert utan att öka nätverkskomplexiteten eller underhållsbehovet.

Läs även: Teknisk information om Zaphire fastighetsautomationssystem

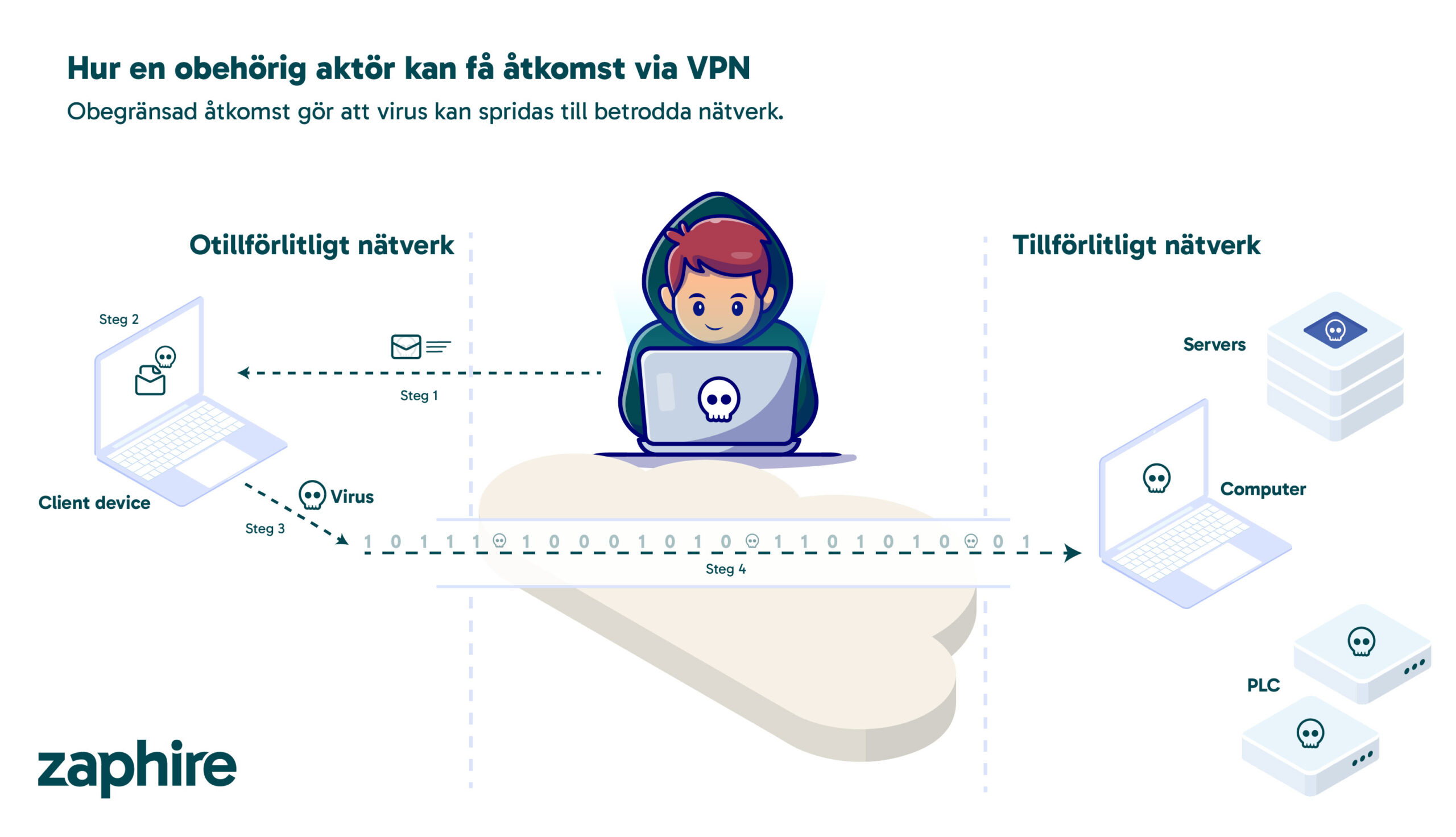

Ett verkligt exempel: Hur ransomware sprids via VPN

Föreställ dig att en leverantörsingenjör får ett e-postmeddelande med en till synes ofarlig bilaga, ett dokument märkt som ett projektunderlag. När det öppnas installeras ett Cryptolocker-ransomware i det tysta. Eftersom ingenjörens dator är ansluten till byggnadens nätverk via VPN börjar skadlig programvara sprida sig genom delade enheter och styrsystem, kryptera filer och störa driften.

Under Zaphires arkitektur skulle samma händelse begränsas. Vår plattform isolerar varje användarsession och tillåter endast kommunikation med specifika slutpunkter. Även om en användares dator skulle komprometteras har skadlig kod ingenstans att ta vägen. Denna princip om isolering är kärnan i vår design.

Zaphires säkerhetsfilosofi

På Zaphire är vår filosofi enkel: anslutning får aldrig kompromettera säkerheten. Genom att undvika VPN och använda en zero-trust-arkitektur eliminerar vi riskerna som följer med implicit tillit och nätverksåtkomst på låg nivå.

Vi utvärderar kontinuerligt våra system mot globala cybersäkerhetsstandarder som ISO 27001, NIST 800-207, IEC 62443 och NIS2-direktivet. Våra kunder får en säker och skalbar plattform som möjliggör trygg automation och fjärrhantering utan att exponera kritisk infrastruktur.

Sammanfattningsvis ersätter Zaphires tillvägagångssätt föråldrad VPN-teknik med moderna, säkra och transparenta anslutningar. Vi ger våra kunder möjlighet att arbeta effektivt samtidigt som deras system skyddas mot ständigt föränderliga cyberhot. Vår zero-trust-modell säkerställer att varje åtgärd på vår plattform verifieras, isoleras och loggas - så att du kan ha full tillit till din byggnads säkerhet.